Die zunächst eher „klassisch“ wirkende Web-Sicherheitslücke CVE-2025-55182 beschäftigt inzwischen ganz konkret auch das Smart-Home-Umfeld. Bitdefender meldet seit der Offenlegung des Bugs massiv steigende Angriffsversuche auf vernetzte Haushalte und IoT-Geräte. Von Smart Plugs über Router bis zu Überwachungskameras. Die Angriffe nutzen eine Schwachstelle in React Server Components, die unter dem Namen React2Shell geführt wird und eine Remote Code Execution ohne Anmeldung erlaubt.

Was hinter CVE-2025-55182 steckt

Bei CVE-2025-55182 handelt es sich um eine kritische RCE-Schwachstelle (CVSS 10.0) in React Server Components (RSC). Laut React-Team und National Vulnerability Database liegt der Fehler in der Art, wie der sogenannte Flight-Mechanismus eingehende HTTP-Payloads für Server Functions deserialisiert. Angreifer können speziell präparierte Requests schicken und so eigenen Code auf dem Server ausführen – ohne Anmeldung, bei niedriger Komplexität und unter Standardkonfiguration.

Betroffen sind React-Server-Komponenten der Versionen 19.0.0, 19.1.0, 19.1.1 und 19.2.0 in Paketen wie react-server-dom-webpack, react-server-dom-parcel und react-server-dom-turbopack. Frameworks, die diese Pakete bündeln, darunter insbesondere Next.js mit App Router, aber auch React Router, Waku, Redwood, Vite-RSC und andere, erben die Lücke.

Das React-Team hat am 3. Dezember gepatchte Versionen veröffentlicht und rät dringend zum Update. Für die betroffenen RSC-Pakete werden unter anderem 19.0.1, 19.1.2 und 19.2.1 als abgesicherte Releases genannt; Hosting-Anbieter wie Vercel und Cloud-Plattformen verteilen parallel eigene Fixes.

Vom Web-Stack ins Wohnzimmer: Bitdefender sieht massives Scanning

Bitdefender hat sich in einem aktuellen Labs-Beitrag gezielt angeschaut, wie React2Shell in freier Wildbahn eingesetzt wird – und landet dabei mitten im Smart Home. Kurz nach der Veröffentlichung der Details verzeichnete das Unternehmen über 150.000 geblockte Exploit-Versuche pro Tag, viele davon gegen Geräte, die typischerweise in vernetzten Haushalten stehen.

In den Telemetriedaten tauchen unter anderem Smart Plugs, Netzwerk-Speicher (NAS), Überwachungssysteme, Router, Smart-TVs, Entwicklungsboards und andere Consumer-Elektronik auf. Ein großer Teil der Ziele wird nur als „unbekanntes Linux-Gerät mit Weboberfläche“ fingerprintet – genau die Art System, auf der häufig schlanke Node.js-/React-Oberflächen laufen, um lokale Admin-UIs oder Mini-APIs bereitzustellen.

Der Ursprung der Angriffsversuche ist global verteilt. Bitdefender nennt unter anderem einen stark auffälligen Host in einem polnischen Rechenzentrum und weitere Quellen in den USA, Europa und Asien. Das Muster entspricht bekannten IoT-Botnets: breitflächiges Scanning, opportunistische Ausnutzung jeder erreichbaren HTTP-Oberfläche und anschließende Nachladung von Malware.

Mirai, Krypto-Mining und Botnetz-Aufbau

Im aktuellen Zeitraum identifiziert Bitdefender zwei große Payload-Familien, die über React2Shell ausgeliefert werden. In einem Szenario werden klassische Mirai- und Mirai-Derivat-Loader nachgeladen, in einem anderen das Skript rondo.aqu.sh, das einen Krypto-Miner und weitere Komponenten ausrollt. Die Angriffe bedienen sich typischer BusyBox- und Shell-Befehle, um Binärdateien per wget oder curl zu laden, Rechte zu setzen und die Malware zu starten.

Technisch ist der Weg vom HTTP-Request zur System-Shell kurz: Die Lücke erlaubt in verwundbaren Node.js-Anwendungen die Nutzung von Mechanismen wie require und child_process.execSync. In vielen Fällen reicht ein einziger präparierter Request, um einen Loader zu platzieren und das Gerät dauerhaft in ein Botnetz einzubinden.

Staatlich gelenkte Gruppen mischen mit

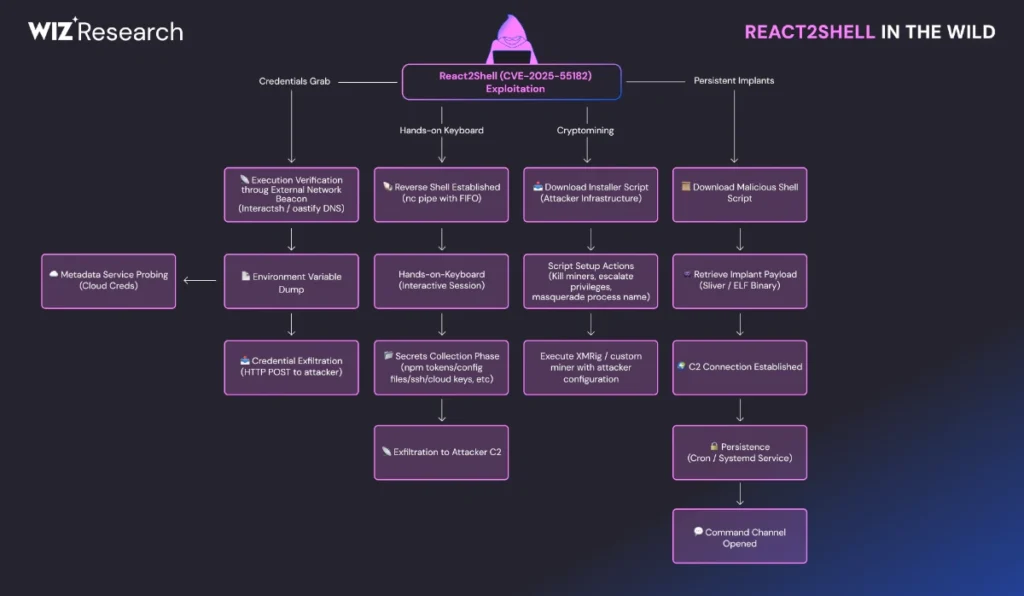

Parallel zu den eher „klassischen“ Botnet-Akteuren beobachten Cloud-Anbieter auch Aktivitäten fortgeschrittener Angreifer. Amazon beschreibt in ihrem Security-Blog, dass innerhalb weniger Stunden nach der Offenlegung von CVE-2025-55182 erste Angriffe von China-nahen Gruppen wie Earth Lamia und Jackpot Panda registriert wurden. Die Gruppen setzen React2Shell demnach in Kampagnen ein, die auf Daten-Diebstahl, Persistenz in Cloud-Umgebungen und vorbereitende Zugriffe für weitergehende Operationen zielen.

Sicherheitsforscher von Palo Alto Networks und anderen Anbietern berichten zusätzlich von Versuchen, über die Lücke Cloud-Zugangsdaten auszulesen, Webshells zu platzieren oder bekannte Remote-Access-Tools nachzuladen. Die bisherigen Funde reichen von Credential-Harvesting über Krypto-Mining bis zu Cobalt-Strike-ähnlichen Werkzeugen – also deutlich über „nur DDoS“ hinaus.

Warum Smart-Home-Umgebungen betroffen sind

Auf den ersten Blick trifft eine Schwachstelle in React Server Components eher Webserver und Cloud-Anwendungen. In der Praxis sitzen zahlreiche Smart-Home-Gateways, KNX-/Modbus-Bridges, NAS-Systeme oder DIY-Steuerungen jedoch genau auf diesem Stack: Node.js-Anwendung mit React-Frontend, meist auf einem embedded Linux oder Docker-Container.

Sobald eine solche Oberfläche direkt oder per Portweiterleitung im Internet hängt und eine verwundbare React-RSC-Version nutzt, wird sie zum perfekten Ziel für automatisierte Scan-Wellen. Genau hier setzt die Warnung an: Der Übergang vom „Web-Bug“ zum „Smart-Home-Problem“ ist technisch kurz, und laut Bitdefender telemetry bereits Realität.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) stuft die Bedrohung durch CVE-2025-55182 entsprechend als „besonders kritisch“ ein und verweist darauf, dass die Lücke in Standardkonfigurationen ausnutzbar ist und auch weit verbreitete RSC-fähige Frameworks betrifft.

Reaktionen und Gegenmaßnahmen

Die React-Entwickler haben gemeinsam mit Meta und Hosting-Partnern innerhalb weniger Tage nach Meldung des Bugs eine korrigierte Version bereitgestellt. Die Empfehlung ist eindeutig: Anwendungen sollten auf die abgesicherten Releases aktualisiert werden; Framework-Hersteller stellen dafür eigene Updates und Anleitungen bereit.

Gleichzeitig nehmen Sicherheitsanbieter die Lücke in ihre Signaturen und Detection-Logik auf. Bitdefender, AWS, Trend Micro, Datadog und andere haben eigene Advisories und Telemetrie-Auswertungen veröffentlicht, um Unternehmen auf aktive Ausnutzung hinzuweisen. In den USA ist CVE-2025-55182 bereits im Katalog der „Known Exploited Vulnerabilities“ der CISA gelistet – ein weiteres Zeichen dafür, wie schnell sich die Lage von der Theorie zur Praxis verschoben hat.

Für vernetzte Haushalte bedeutet das: Auch wenn Nutzerinnen und Nutzer selbst oft keine React- oder Next.js-Server betreiben, laufen im Hintergrund zunehmend Dienste und Geräte, die auf genau diesen Technologien aufbauen. Wo Hersteller oder Betreiber hier nicht schnell patchen, eröffnet React2Shell Botnet-Betreibern und fortgeschrittenen Angreifern einen direkten Einstiegspunkt ins Heimnetz.

Einordnung

CVE-2025-55182 ist ein Beispiel dafür, wie eng moderne Smart Homes inzwischen mit klassischen Webtechnologien verflochten sind. Eine kritische Schwachstelle in einer UI-Bibliothek landet nur wenige Tage später als Einfallstor in Routern, NAS-Systemen, Gateways und vernetzten Haushaltsgeräten, vor allem dort, wo Admin-Oberflächen ungeschützt im Internet stehen oder nur schwach segmentiert sind.

Dass Bitdefender in kürzester Zeit sechsstellige tägliche Exploit-Versuche im Smart-Home-Kontext registriert, unterstreicht, wie attraktiv React2Shell für Botnet-Betreiber und andere Akteure ist. Für die kommenden Wochen dürfte entscheidend sein, wie schnell Hersteller, Hoster und Integratoren ihre React-/Next-Stacks aktualisieren und wie konsequent Netze so aufgebaut sind, dass einzelne verwundbare Dienste nicht gleich das komplette vernetzte Zuhause mitreißen.

Quellen und weiterführende Infos:

- Bitdefender Labs – CVE-2025-55182 Exploitation Hits the Smart Home (abgerufen am 09. Dezember 2025)

https://www.bitdefender.com/en-us/blog/labs/cve-2025-55182-exploitation-hits-the-smart-home - React Team – Critical Security Vulnerability in React Server Components (abgerufen am 09. Dezember 2025)

https://react.dev/blog/2025/12/03/critical-security-vulnerability-in-react-server-components - AWS Security Blog – China-nexus cyber threat groups rapidly exploit React2Shell vulnerability (abgerufen am 09. Dezember 2025)

https://aws.amazon.com/blogs/security/china-nexus-cyber-threat-groups-rapidly-exploit-react2shell-vulnerability-cve-2025-55182/ - wiz.io – React2Shell: Technical Deep-Dive & In-the-Wild Exploitation (abgerufen am 09. Dezember 2025)

https://www.wiz.io/blog/nextjs-cve-2025-55182-react2shell-deep-dive - NVD – CVE-2025-55182 Detail (abgerufen am 09. Dezember 2025)

https://nvd.nist.gov/vuln/detail/CVE-2025-55182 - BSI – React Server Components: Kritische Schwachstelle (abgerufen am 09. Dezember 2025)

https://www.bsi.bund.de/SharedDocs/Cybersicherheitswarnungen/DE/2025/2025-304569-1032.pdf